Warmup 1 - Points: 50

- Extract file zip ta có được flag

Flag: piocCTF{welcome_to_forensics}

Warmup 2 - Points: 50

- Dựa vào header của file ta phải đổi đuôi thành .jpeg thay vì png nhưng mà windows thì nó mở vẫn được không cần đuôi nên cứ thế mà múc :v

Flag: piocCTF{extensions_are_a_lie}

Desrouleaux - Points: 150

- Bài này chúng ta dựa vào file json của ban tổ chức cung cấp rồi trả lời những câu hỏi.

Câu 1: Địa chỉ IP nguồn nào phổ biến nhất?

+ Cái này mỗi acc mỗi khác các bạn cứ thống kê từng src Ip rồi dùng chức năng count trong notepad ++ đếm sau đó ghi lại.

Câu 2: Có bao nhiêu địa chỉ đích nhận gói tin từ địa chỉ nguồn 43.250.172.185?

+ Tương tự câu 1 count là ra

Câu 3: Số trung bình mà 1địa chỉ IP đích gửi file cùng với một chuỗi hash?

+ Đầu tiên ta phải xác định có bao nhiêu hash. Thì trong file json của mình, mình tổng hợp được có 7 cái như sau:

Flag: picoCTF{J4y_s0n_d3rUUUULo_b6cacd6c}

Bài này ta được cung cấp một file traffic, sử dụng wireshark và theo miêu tả đề bài thì mình cần phải tìm password của admin. Sử dụng chức năng tìm kiếm với từ khoá password và mình có được flag:

Hmm, theo đề bài thì mình mở file bằng một phần mềm hex editor, và mình thì thích dùng HXD. Kéo đến cuối trang sẽ có được flag:

Với dạng bài này là phải đi tìm thông tin của hoạ sỹ hoặc toạ độ,...Và exiftool là de_best cho những dạng bài như vậy. Dùng exiftool và ngay lập tức mình có được flag ở dòng Artist:

Ta có một file disk image, tương tự như bài Recovering From the Snap mình cũng mở bằng AutoSpy nhưng lần này lại nhận thông báo là phải lỗi thì trước đây mình cũng gặp một bài tương tự và trong linux có chương trình fsck để fix lỗi của các file disk định dạng ext. Nhưng khi dùng thì lại nhận tiếp lỗi Bad magic number in super-block.

Vậy có thể là ban tổ chức đã sửa một vài byte trong cấu trúc của file và ta phải tìm lại và sửa đúng. Google với từ khoá magic number in super-block để hiểu nó là gì. Thì ngay trong link đầu tiên hiển thị của google chúng ta có thể hiểu được khái quát nhất.

Theo như trong link thì byte thứ 1080 và 1081 phải là 0x53 và 0xEF tuy nhiên trong file của chúng ta lại là 2 byte null. Sửa và lưu lại sau đó thử mở bằng 7zip. Mình có được file flag.jpg:

Flag: picoCTF{ab0CD63BC762514ea2f4fc9eDEC8cb1E}

+ Cái này mỗi acc mỗi khác các bạn cứ thống kê từng src Ip rồi dùng chức năng count trong notepad ++ đếm sau đó ghi lại.

Câu 2: Có bao nhiêu địa chỉ đích nhận gói tin từ địa chỉ nguồn 43.250.172.185?

+ Tương tự câu 1 count là ra

Câu 3: Số trung bình mà 1địa chỉ IP đích gửi file cùng với một chuỗi hash?

+ Đầu tiên ta phải xác định có bao nhiêu hash. Thì trong file json của mình, mình tổng hợp được có 7 cái như sau:

+ Sau đó đếm xem có bao nhiêu địa chỉ IP được 9:

+ Chia trung bình và lấy 2 chữ số ở hàng thập phân ta có 9 / 7 = 1.28

Flag: picoCTF{J4y_s0n_d3rUUUULo_b6cacd6c}

Reading Between the Eyes - Points: 150

Sử dụng Zsteg và ta sẽ có được flag

Flag: picoCTF{r34d1ng_b37w33n_7h3_by73s}

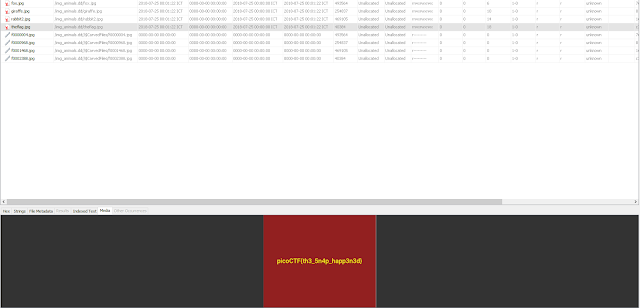

Recovering From the Snap - Points: 150

Ta được cung cấp một file disk vậy thì ta sẽ sử dụng AutoSpy để mở nó lên. Việc đầu tiên cho những bài này là mình sẽ vào mục Deleted Files để xem đầu tiên.

Và thấy ngay có file theflag.jpg:

Và thấy ngay có file theflag.jpg:

Flag: picoCTF{th3_5n4p_happ3n3d}

admin panel - Points: 150

Flag: picoCTF{n0ts3cur3_9feedfbc}

hex editor - Points: 150

Hmm, theo đề bài thì mình mở file bằng một phần mềm hex editor, và mình thì thích dùng HXD. Kéo đến cuối trang sẽ có được flag:

Flag: picoCTF{and_thats_how_u_edit_hex_kittos_3E03e57d}

Truly an Artist - Points: 200

Với dạng bài này là phải đi tìm thông tin của hoạ sỹ hoặc toạ độ,...Và exiftool là de_best cho những dạng bài như vậy. Dùng exiftool và ngay lập tức mình có được flag ở dòng Artist:

Flag: picoCTF{look_in_image_788a182e}

now you don't - Points: 200

Một bức ảnh toàn màu đỏ, là dạng bài dấu cờ dựa vào màu sắc của ảnh, với dạng này thì mình dùng stegsolve:

Flag: picoCTF{n0w_y0u_533_m3}

Ext Super Magic - Points: 250

Ta có một file disk image, tương tự như bài Recovering From the Snap mình cũng mở bằng AutoSpy nhưng lần này lại nhận thông báo là phải lỗi thì trước đây mình cũng gặp một bài tương tự và trong linux có chương trình fsck để fix lỗi của các file disk định dạng ext. Nhưng khi dùng thì lại nhận tiếp lỗi Bad magic number in super-block.

Vậy có thể là ban tổ chức đã sửa một vài byte trong cấu trúc của file và ta phải tìm lại và sửa đúng. Google với từ khoá magic number in super-block để hiểu nó là gì. Thì ngay trong link đầu tiên hiển thị của google chúng ta có thể hiểu được khái quát nhất.

Theo như trong link thì byte thứ 1080 và 1081 phải là 0x53 và 0xEF tuy nhiên trong file của chúng ta lại là 2 byte null. Sửa và lưu lại sau đó thử mở bằng 7zip. Mình có được file flag.jpg:

Flag: picoCTF{ab0CD63BC762514ea2f4fc9eDEC8cb1E}

What's My Name? - Points: 250

Một file traffice khác. Tuy nhiên cũng tương tự như bài admin panel mình cũng sử dụng chức năng tìm kiếm trong wireshark với từ khoá picoCTF và có được flag:

Flag: picoCTF{w4lt3r_wh1t3_33ddc9bcc77f22a319515c59736f64a2}

0 comments:

Post a Comment